TCMS - Thin Client Access Gateway (VPN)

Der Rangee Thin Client Management Server (TCMS) kann als Gateway zur Anbindung extern betriebener Rangee Thin Clients in ihr Netzwerk verwendet werden. In diesem HowTo werden die erforderlichen Konfigurationsschritte beschrieben.

Voraussetzungen

Um die TCMS VPN Funktionalität nutzen zu können, müssen folgende Voraussetzungen gegeben sein bzw. erfüllt werden:

- Der Thin Client mit RangeeOS muss über die Lizenz "tcmsclient-vpn" verfügen. Wenn noch keine Lizenz für das Modul besitzen, können Sie über unseren Vertrieb oder unser Kontaktformular eine Lizenz erwerben oder eine 30-tägige Demo Lizenz anfragen.

- Der TCMS muss über eine feste IP oder einen Hostnamen erreichbar sein

- Der TCMS muss sowohl über den gewählten Registrierungsport und den gewählten VPN Port für die Clients erreichbar sein.

- Die Server die für die Clients über den TCMS erreichbar sein sollen, müssen für den TCMS erreichbar sein.

Konfiguration

TCMS

Konfiguration eines zusätzlichen TCMS API Ports

Mit der Konfiguration eines zusätzlichen TCMS API Ports können Sie einen Port definieren über den sich lediglich Thin Clients mit dem TCMS Verbinden können, das Webinterface jedoch nicht verfügbar ist. Die Verwendung des zusätzlichen API Ports wird bei Verfügbarmachung des TCMS über das Internet dringlichst empfohlen.

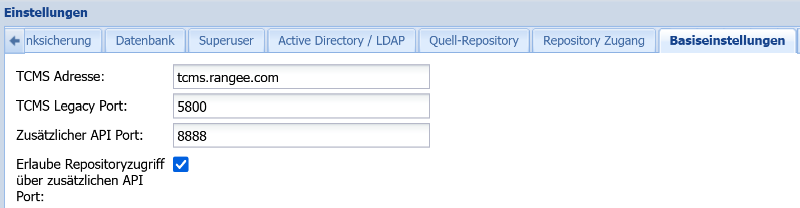

Sie Konfigurieren des zusätzlichen API Port im TCMS unter Bearbeiten -> Einstellungen -> Basiseinstellungen . Hier finden Sie die Optionen:

- Zusätzlicher API Port - Frei wählbarer TCP Port, in unserem Beispiel 8888

- Erlaube Repositoryzugriff über zusätzlichen API Port (optional) - Ermöglicht den Clients Updates über das TCMS-Repository über diesen Port zu beziehen

TCMS - Basiseinstellungen

Konfiguration der TCMS VPN Verbindung

Sie finden die TCMS VPN Konfiguration unter Bearbeiten -> Einstellungen -> TCMS VPN Einstellungen . Hier finden Sie die folgenden Optionen:

- Starte TCMS VPN - Aktiviert den TCMS VPN Service

- VPN Subnetz - Definiert ein internes TCMS-VPN-CLIENT Subnetz in CIDR Form. Dieses Netzwerk sollte sich auf keinen Fall mit ihrem Internen Netzwerk überschneiden.

- TCMS VPN Adresse - Adresse des TCMS Servers innerhalb des VPN Subnetz

- VPN Port - UDP-Port über den die VPN Verbindung aufgebaut werden soll. Muss extern Verfügbar gemacht werden.

- VPN Routen Metrik - Bestimmt die Metrik mit der die VPN Verbindung auf Clientseite aufgebaut wird

- Erlaube VPN NAT routing - Wenn aktiviert erlaubt die Option den Zugriff der per VPN angebundenen Clients auf die unter Extern erreichbare Ziele definierten Server

- Extern erreichbare Ziele - In diesem Textfeld können beliebige Ziele für die per VPN angebundenen Client Verfügbar gemacht werden. Hierbei ist folgende Notationen zu verwenden wobei nur die Angabe des Server/Subnetz zwingend erforderlich ist:

#Server/Subnetz in CIDR Form#:#Port#,#Port2#|#Protokoll1#,#Protokoll2#

Beispiele:- 192.168.10.30/32 oder 192.168.10.30

Erlaubt den Zugriff auf Sämtlichen Ports auf den Server mit der IP 192.168.10.30 - 192.168.10.0/24

Erlaubt den Zugriff auf sämtliche Maschinen im Subnetz 192.168.10.0/24 - 192.168.10.30/32:3389

Erlaubt den Zugriff auf den Server mit der IP 192.168.10.30 nur auf Port 3389 - 192.168.10.30/32:443,4712

Erlaubt den Zugriff auf den Server mit der IP 192.168.10.30 auf Port 443 und 4712 - 192.168.10.0/24:3389|tcp

Erlaubt den Zugriff auf sämtliche Maschinen im Subnetz 192.168.10.0/24 auf Port 3389 TCP - 192.168.0.0/16:443|tcp,udp,icmp

Erlaubt den Zugriff auf sämtliche Maschinen im Subnetz 192.168.0.0/16 auf Port 443 TCP, UDP und ICMP (Ping)

- 192.168.10.30/32 oder 192.168.10.30

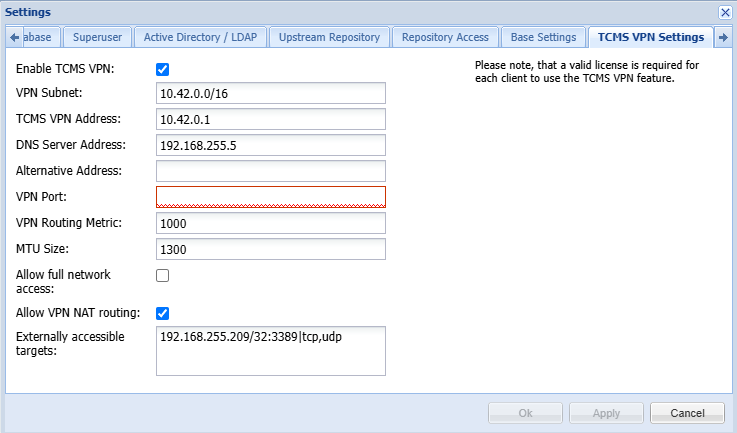

Festlegen der VPN Clients

Die Vorgabe welche Clients die TCMS VPN Konfiguration nutzen sollten erfolgt über eine Gruppeneinstellung.

Wählen Sie hierzu im Tab Gruppen die Gruppe aus für die Sie TCMS-VPN aktivieren möchten. Aktivieren Sie anschließend in dem Einstellungen Tab der Gruppe die Option "Allow TCMS VPN for this group".

VPN Verbindung für Gruppe aktivieren

Thin Client

Auf Thin Client Seite ist für die Verwendung der TCMS VPN Verbindung keine besondere Konfiguration erforderlich. Sämtliche hierzu notwendigen Daten, erhält der Client über seine TCMS Konfiguration.

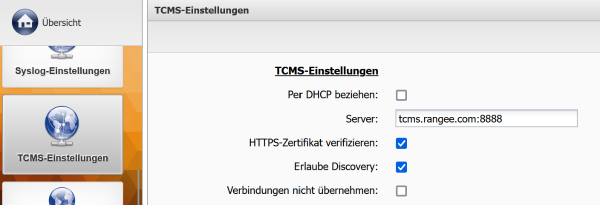

Achten Sie jedoch darauf, dass der Client seine Verbindung zum TCMS über den Zusätzlichen API Port und den extern auflösbaren Hostnamen oder die feste IP Adresse aufbaut. Sie finden die Einstellung in der Kommbox des Clients unter Remote-Administration -> TCMS-Einstellungen

TCMS-Einstellungen auf Thin Client Seite

Firewall

Auf Firewall Seite müssen entsprechende Regeln für die von Ihnen gewählten Ports definiert werden.

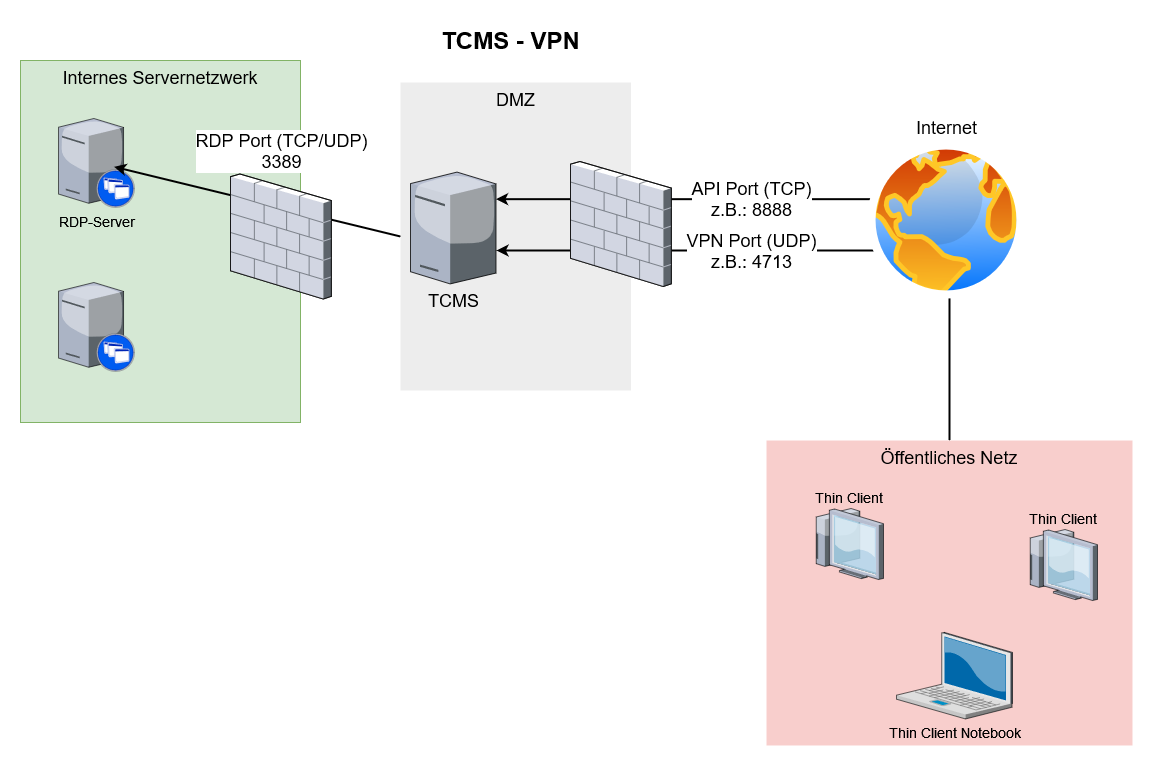

Beispielkonfiguration für die Freigabe eines RDP Servers:

- TCMS:

- IP in DMZ: 10.10.10.5

- Api Port 8888

- VPN Port 4713

- RDP Server:

- IP im Internen Netz: 192.168.10.30

Für diese Beispielkonfiguration müssten Folgende Regeln in Ihre![]() Firewall(s) angelegt werden:

Firewall(s) angelegt werden:

- DNAT/Zulassen von Internet auf Port 8888 (TCP) zu TCMS (DMZ/10.10.10.5)

- DNAT/Zulassen von Internet auf Port 4713 (UDP) zu TCMS (DMZ/10.10.10.5)

- DNAT/Zulassen von TCMS auf Port 3389 (TCP/UDP) zu RDP Server (Intern/192.168.10.30)

Schaubild TCMS VPN Netzwerkkonfiguration